社区讨论

后日谈

学术版参与者 81已保存回复 104

讨论操作

快速查看讨论及其快照的属性,并进行相关操作。

- 当前回复

- 101 条

- 当前快照

- 1 份

- 快照标识符

- @mi9kigsc

- 此快照首次捕获于

- 2025/11/22 08:45 3 个月前

- 此快照最后确认于

- 2025/11/22 10:47 3 个月前

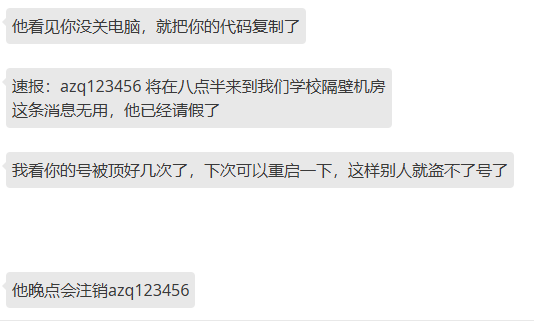

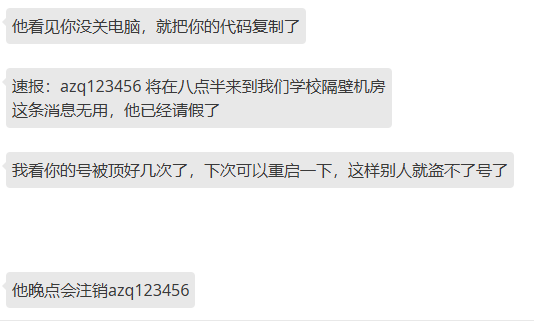

为什么会没掉:我去隔壁听课没退登,账号被反复利用。

喜闻乐见:

这是今天的,不废吹灰之力得到姓名和学校。

整理事发当天:

[数据删除]事件经过

下午七点左右,同学 @dongzhenmao 利用神秘方法得知 azq 是其姓名。

经尝试,由于对方初一且未获得任何奖项,无法使用 oierDB 查询。

同时,同学 yonghu_848119通过 kkk 发的登录 ip 发现对方在三个地方登陆过:

- 疑似对方家庭地址。

- 疑似对方学校地址。

- 我们学校地址。

由于 yonghu_848119本人曾为 ,认出了对方学校地址,并询问 教练是否有名字为 A** 的学生,且来 sm 集训,教练作出了肯定答复,告诉了我们初一有这个人,但并未给出对方名字或其他信息。

- * 。

且这是两份名单中唯一一个格式为 * 的名字,我们一致认为该人即为 JCer。

同时,这两份文件中给出了学生的部分身份证号,于是我们得知了这位同学的部分身份证号:

- ******** 。

当我们准备对其姓名进行暴力枚举时,同学 @Spectator 通过爬虫获取校内 OJ 的学生列表,找到了一个名为 的同学,符合我们前面的推导。

最后,我们找到 4399,尝试使用这个名字与其可能的身份证号进行实名认证,本来我们做好了试很久的准备,结果 @cjrakioi 只进行了一次尝试,直接实名成功(在此期间其他人尝试且失败过,说明实名认证确实成功了),举世皆惊。

颗秒!

于是,一场世纪盒战画上句号,JCer 不仅付出了他的浮木,还被高一高二学长们盒出了身份信息(家庭住址和电话通过 ip 和 kkk 发的表也已经发现)。

这,就是 JC 学长的下场!可以想见,经此一役,再无初一学生敢随意盗号。

总结:最大难点,azq 太菜了,找不到获奖记录。

神秘阻挠:监控查询 kkk 给的时间只查到了棍木。

神秘赞赏:教练 MAN 表达了对同学技术的赞叹,并表达课对校内 OJ 安全性的担忧,知易行难,不断改变自己!

注:,。

笑点解析:DZM,69h,91f 在上上周一起去食堂吃饭的时候看到了 azq,当时还在打趣说太容易找他们学校的了。

惩罚也没想好(这还不算惩罚吗),其实当时本来就没有愤怒,只感觉很好笑,就这样吧。

回复

共 104 条回复,欢迎继续交流。

正在加载回复...